Trong bài trước mình đã giới thiệu đến các bạn về sự liên quan đến lỗ hổng Java Zero-Day với sự công kich Nitro, hôm nay mình giới thiệu thêm đến các bạn bài lỗ hổng Java Zero-Day và phương thức công kích Blackhole.

Lỗ hổng Zero-Day của Java (CVE-2012-4681) đã được đưa ra vào cuối tháng 8 thì đã được sử dụng trong thực tế với nhiều phương thức công kích khác nhau trong đó đầu tiên phải nói đến là Blackhole Exploit Kit. Trend Micro thì đã kêu gọi chú ý và giải thích trên Blog về một phần cách thức công kích đã xác nhận.

Phương thức dẫn dụ người dùng vào các trang web xấu có liên kết đến các hacker thì có rất nhiều hình thức như gửi thư spam, trang web đã bị chỉnh sửa, chuyển hướng từ các trang web có nội dung khiêu dâm…Càng có nhiều hình thức dẫn dụ người dùng thì độ nguy hiểm mà người dùng bị công càng tăng lên. Chỉ đọc qua email spam, hay được ngụy trang trong messager của “Linkedln” Business SNS, ngụy trang trong dịch vụ thông báo của anti-virus, trong dịch vụ eFax…thì ít nhiều cũng có.

Trong thư spam thì chứa các đường linh dẫn dụ người dùng đến các trang web trá hình, hơn nữa nó sẽ chuyển người dùng từ link của trang web đó vào trang đích trái phép. Trang đích này đàu tiên sẽ quét cả hệ thống để tìm kiếm có sự tồn tại của lỗ hổng hay không, trường hợp tìm ra được lỗ hổng thì nó sẽ chỉ đạo công kích ứng vói lỗ hổng đó.

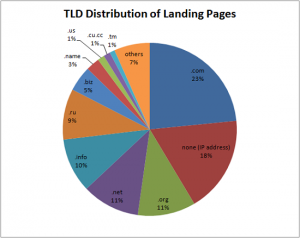

Hễ Trend Micro tìm ra được 1 công kích lợi dụng các vấn đề lỗ hổng của Java thì đã xác nhận rằng trang đích đã sử dụng trên 300 domain trái phép được lưu trữ trên hơn 100 server. Khoảng phân nửa các domain này được sắp đặt bằng các top domain (TLD) như .com .org hay .net.

Tỷ lệ phần trăm của TLD của các trang đích:

Một nửa số trang web bất chính thì có tại Mỹ, 1/4 số có tại nước Nga.

Tỷ lệ phần trăm các nước có trang đích:

Nhiều người dùng bị tấn công thì đang sống tại các nước mà các trang web bất chính đó đang được lưu trữ, 2/3 thì có tai nước Mỹ, số còn lại 1/3 thì có tại các nước châu Âu.

Tỷ lệ nạn nhân của các quốc gia:

Trên trang Blog Websense của Mỹ cũng đã báo cáo, xác nhận kỹ thuật khác là sử dụng email giả mạo nhắm vào lỗ hổng Zero-Day của Java (CVE-2012-4682).

Hacker gửi một email ngụy trang như là mail xác nhận đặt hàng từ trang amazon.com, nếu thuận lợi sẽ gửi một trọng tải xấu vào máy của nạn nhân từ đó đánh cắp thông tin cá nhân khách hàng và dữ liệu tín dụng.

Websense đã kiểm tra và đưa ra trên 10000 email giả mạo với tiêu đề gọi là “You Order With Amazon.com” vào ngày 1 tháng 9. Email này thì bắt người nhận click vào link để xác nhận nội dung đã đặt hàng.

Nếu người nhận click vào thì sẽ chuyển nạn nhân vào trang có chứa phương thức công kích Blackhole Exploit Kit. Khi xác nhận được trọng tải đã bị “rối loạn”, trường hợp tồn tại lỗ hổng trong máy bị hại thì nó sẽ tập trung công kích vào chỗ đó bằng cách sử dụng file Java Archive là Leh.jar.

File JAR công kích CVE-2012-4681

JavaScript mà đã bị “rối loạn” sẽ chọn ra cách thức công kích thích hợp nhất ứng với thông tin hồ sơ như phiên bản Java, Adobe Flash và Adobe Reader, phiên bản và chủng loại của trình diệt web mà máy đang sử dụng để vào web.

Script đã miễn trừ “rối loạn”

Công kích đã sử dụng email xác nhận đặt hàng của Amazon.com này tiếp tục minh họa sự khéo léo và tốc độ mà tội phạm mạng và truyền bá nội dung độc hại cùng với các kỹ thuật kỹ thuật xã hội để khai thác lỗ hổng phần mềm gần đây và bản chất tin tưởng của người sử dụng cuối cùng.

Ở đây, giới thiệu đến chuỗi giá trị cụ thể tập trung vào đào tạo các hacker và tạo ra các phương thức công kích. Nếu không có các thành viên đã được huấn luyện và các phương thức công kích thì tổ chức ngầm nào cũng sẽ sụp đổ ngay lập tức.Cấu tạo cơ bản của chuỗi giá trị:

Một số hacker xấu (blackhats><whitehats) tìm kiếm các lỗ hổng của các phần mềm rồi tập trung viết các code đánh vào đó. Các code này sẽ được bán trên các chợ ngầm online, các hacker xấu khác sẽ mua lại phục vụ cho mục dích cá nhân của mình.

Một số hacker xấu khác thì tập trung phát triển và tạo ra các phần mềm độc hại (malware) với các phương thức công kích. Cũng có người tạo ra các công cụ thêm vào các phương thức trên để đảm bảo cho các phần mềm diệt virus không phát hiện ra. Các sản phẩm cuối cùng như phần mềm độc hại, phương thức tấn công, Trojan sẽ được đưa lên các chợ online, các tôi phạm tin tặc mạng sẽ sử dụng các cách thức này trong nhiều mục đích khác nhau.

Trong tổ chức ngầm Trung Quốc thì có một cơ chế rõ ràng đào tạo thành viên mới của cộng đồng. Trong nhiều trường hợp, người mới vào nghề thì được đào tạo với tư cách như là người giúp việc, hay có thể vừa thu lợi ích, kinh nghiệm, vừa tham gia vào các kế hoạch của các tội phạm mạng khác. Hoặc có thể bán những sản phẩm mà do mình tạo ra trong quá trình rèn luyện.

Tại thị trường ngầm Trung Quốc thì có các thuật ngữ đặc biệt được sự dụng. Tội phạm mạng thì gọi bản thận mình là “hacker (heike, 黒客)” và các hoạt động công kích nguy hiểm được gọi “nhiệm vụ của hạker (heike renwu, 黒客任务) “. Những thành viên kinh nghiệm phong phú qua tâm tới việc truyền dạy kiến thức của bạn thân thì đưa ra quảng cáo “thu nạp tập sự”, ngoài ra người mới vào nghề muốn muốn tìm thầy học thì đăng quảng cáo “tìm sư phụ”.

Ngựa Trojan (muma, 木马) đều được thường xuyên rút ngắn “con ngựa (ma, 马)” . Người viết ra các Trojan được gọi là “muma zuozhe (木马 作者)”. Việc phá vỡ chức năng anti-virus được gọi là “miansha (免 杀)”.

Nhóm tội phạm mạng “blandness” mà đã bị bắt vào năm 2009 không chỉ cho thấy tính quy mô của tổ chức ngầm Trung Quốc mà còn chỉ ra tính nghiêm trọng của những khía cạnh đặc biệt khác. Malware mà blandness đã sử dụng được tạo ra bởi 2 người của nhóm là Lu và Zeng. Hai người này sống tại Thâm Quyến, từ tháng 6/2007 đến tháng 8/2008 đã viết ra nhiều trojan, đã đánh cắp thông tin đăng nhập của người dùng trên 40 dịch vụ online games. Zeng đã tìm đối tác người giúp bán cho cá nhân các công cụ bất chính, đến tháng 2/2008 thì đã tìm được một đối tác, Yan đã đặt tên cho các trojan là “blandness horse (温柔 马)”.

Lu và Zeng đã tạo ra 28 loại phần mềm độc hại, đánh cắp được 64 vạn 5000 Nhân Dân Tệ (10 vạn Dola) từ 530 vạn thông tin login đánh cắp cho đến khi bị bắt. Yan thì lấy được 31 vạn Nhân Dân Tệ (khoảng 5 vạn Dola). 3 người cầm đầu cùng 11 người bị tình nghi thì cuối cùng đã bị kết án 3 năm tù giam và 6 tháng quản thúc.

CHIA SẺ ĐỂ LAN TỎA

Bình Luận

comments

![[IMG]](http://blog.trendmicro.com/trendlabs-security-intelligence/files/2012/09/webhosts.png)

![[IMG]](http://blog.trendmicro.com/trendlabs-security-intelligence/files/2012/09/target-country.png)

![[IMG]](http://blog.trendmicro.com/trendlabs-security-intelligence/files/2012/08/training.png)

Wow, phát đạn đầu tiên cho V.E.C Press. Good job!